So funktioniert eBlocker.

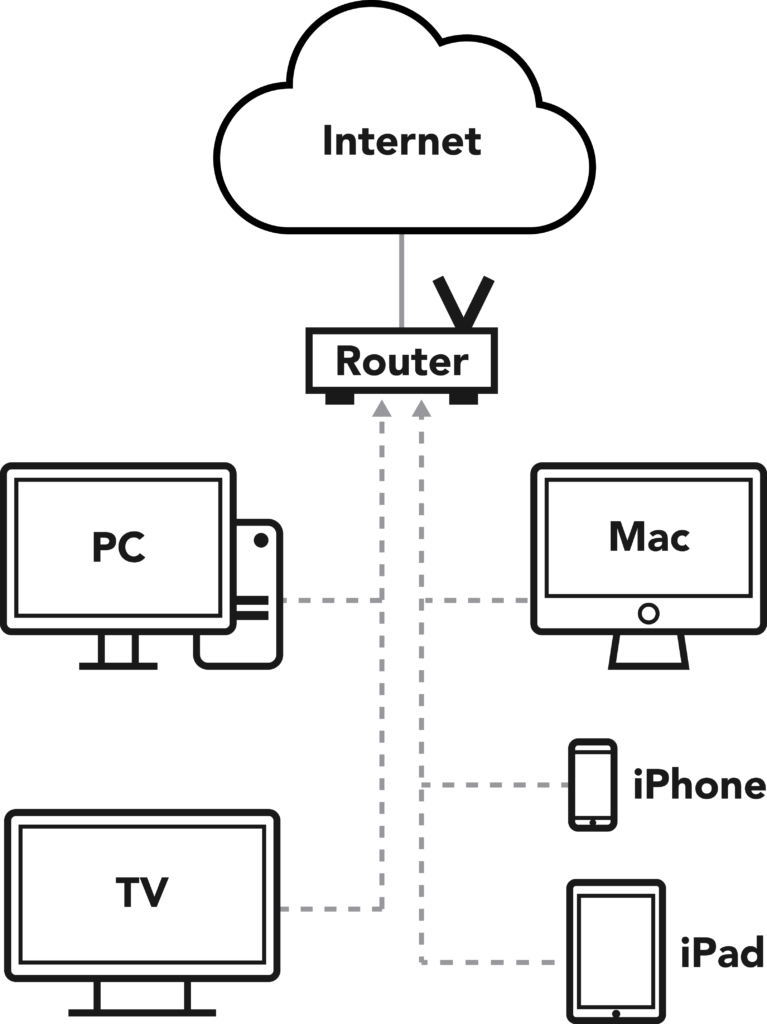

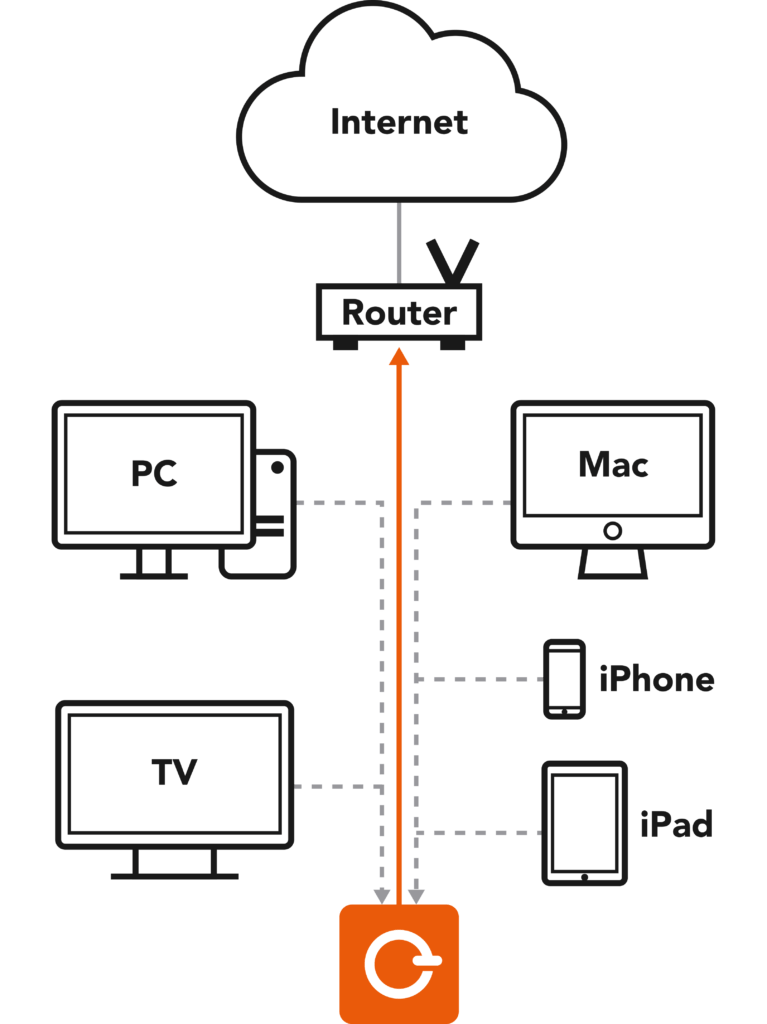

Datenverkehr wird umgeleitet.

Sofort nach Anschluss des eBlockers, schicken alle Geräte im Heimnetz die Datenpakete über den eBlocker statt über den Router. Ganz ohne Software Installation: Plug & Play.

Technisch erklärt

eBlocker nutzt ARP Spoofing, um sich als Gateway in den TCP/IP-Verkehr einzuschalten.

Alternativ kannst du eBlocker auch selbst als Gateway konfigurieren oder den eBlocker DHCP-Server dazu verwenden.

Ohne ARP – und voll unter deiner Kontrolle.

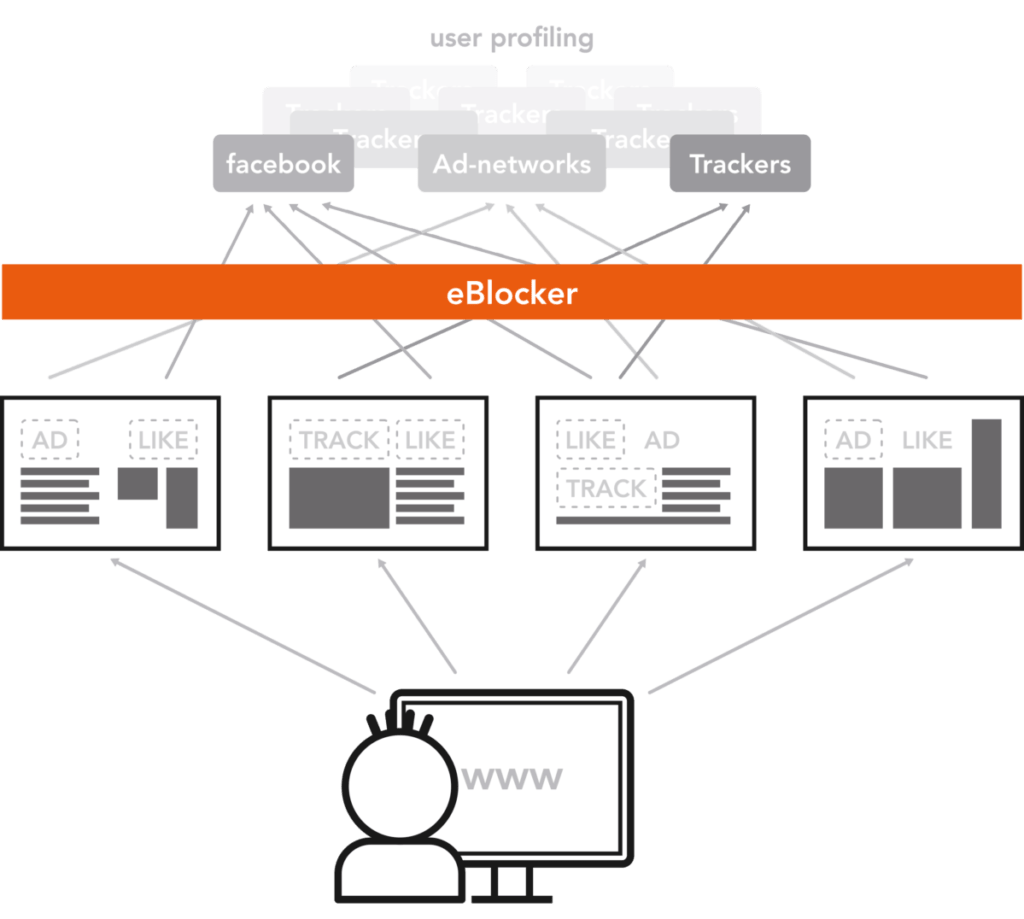

Datensammler werden geblockt.

eBlocker prüft sämtliche Datenpakete und erkennt Datensammler, Werbung und Malware anhand von Mustern. Verbotene Verbindungen werden automatisch blockiert und du wirst geschützt.

Technisch erklärt

eBlocker nutzt SSL-Bumping mit einem uniquen Root-Zertifikat, um eventuell verschlüsselte TCP/IP Pakete zu entschlüsseln. Nach der Deep-Packet-Inspection erfolgt ein Pattern-Matching auf den Target URI. Bei einem Match wird der Request vom eBlocker beantwortet (anstatt zum Target URI geschickt).

Als etwas weniger treffsichere Alternative nutzt eBlocker DNS-Blocking, bei dem die Domains bekannter Datensammler etc. geblockt werden. So sind auch Geräte geschützt, die keine Installation eines Root-Zertifikats zulassen.

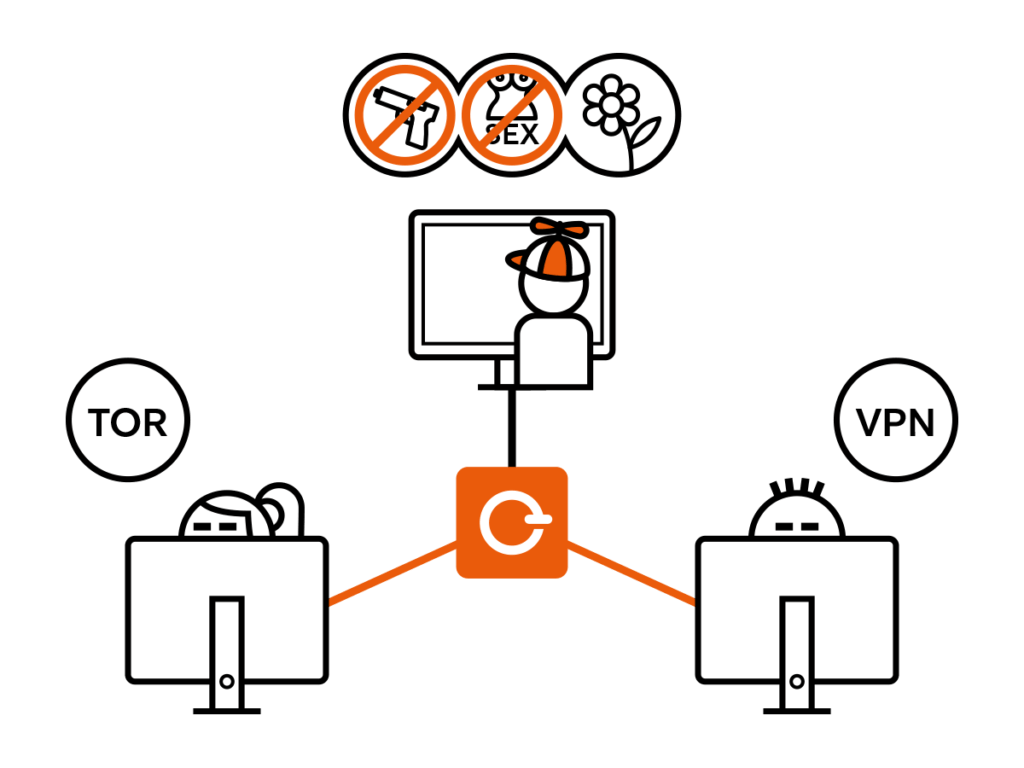

IP-Adresse wird anonymisiert.

Dein eBlocker kann den Datenverkehr jedes Gerätes anonymisieren. Dazu leitet eBlocker die Datenpakete wahlweise durch ein VPN (Virtual Privat Network) oder durch das Tor- Anonymisierungsnetzwerk.

Bei der Nutzung von Tor verhindert der eBlocker den Zugriff auf das “Dark-Net”. So ist sichergestellt, dass Tor nur im “normalen Internet” verwendet werden kann und du dort vollständig anonym bist.

Technisch erklärt

eBlocker kann den TCP/IP-Verkehr jedes Geräts individuell routen. Der Verkehr des gesamten Gerätes wird entweder über Tor (Exit Node wählbar) oder über beliebige OpenVPN-fähige Provider geroutet. Die Geräte können parallel auch unterschiedliche VPN-Provider nutzen.

Gerät wird getarnt.

Jedes Gerät und jeder Browser sendet automatisch eine Geräte-Kennung an die aufgerufenen Websites. So können Websites ihre Inhalte für bestimmte Geräte optimieren. Die Geräte-Kennung lässt aber auch Rückschlüsse auf die Kaufkraft des Surfers zu und kann zum Fingerprinting verwendet werden.

eBlocker tarnt diese Geräte-Kennung. So sieht dein teures iPhone wie ein Linux Rechner aus – zumindest für den Webserver 😉

Technisch erklärt

eBlocker kann den User Agent der ausgehenden Requests modifizieren. Dabei kannst du aus vordefinierten Strings für die häufigsten Geräte und Browser wählen oder beliebige selbst setzen. Die Zuweisung des Outbout User Agents erfolgt für jedes Gerät ganz individuell.

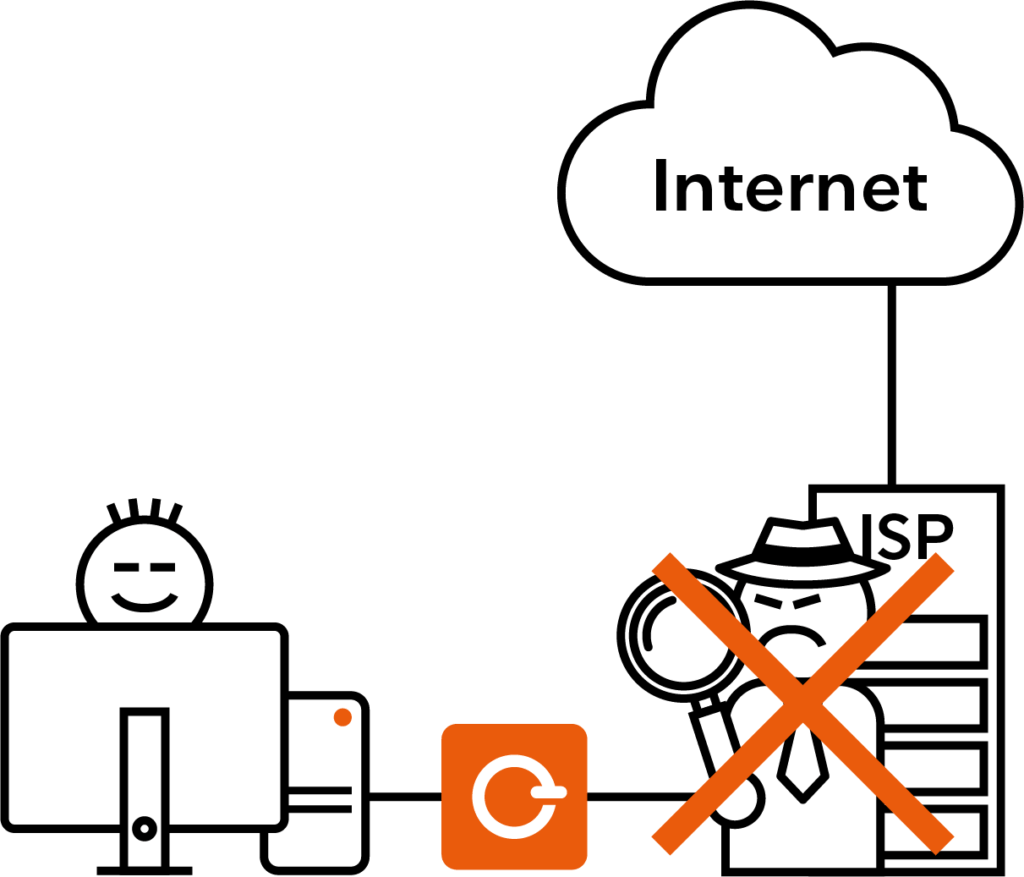

Domain-Abfragen werden verborgen.

Alle Domain-Adressen werden über den sog. Domain-Name-Service (DNS) deines Providers in eine IP-Adresse verwandelt. Die Folge: Jede von deinem Anschluss aufgerufene Domain ist für deinen Provider sichtbar – und kann personenbezogen protokolliert und ausgewertet werden.

eBlocker verhindert, dass dein Provider DNS-Anfragen und damit dein Surfverhalten protokollieren kann. So bist du selbst vor deinem Provider-DNS unsichtbar.

Technisch erklärt

eBlocker hat einen eigenen DNS Server. Der kann zum einen die Anfragen auf verschiedene DNS-Server verteilen, so das kein einzelner DNS alle Zugriffe erhält. Der DNS des Providers wird dabei nicht verwendet.

Zum anderen können die DNS-Abfragen auch über das Tor-Netzwerk verschlüsselt erfolgen, auch wenn der sonstige Datenverkehr nicht über Tor geroutet wird.

In beiden Fällen erhält der ISP keine DNS Anfragen mehr.

Kinder werden geschützt.

eBlocker schützt Kinder und Jugendliche vor Zugriffen auf unerwünschte Inhalte. Alters-abhängig kann das gesamte Internet gesperrt und nur bestimmte Domains zugelassen werden. Alternativ können auch nur bestimmte Inhalte, wie Pornografie, Gewalt oder Glücksspiel gesperrt werden.

Zugleich kann die Internet-Zeit über alle Geräte hinweg nach Uhrzeit und Nutzungsdauer eingeschränkt werden. Per “Internet aus” haben die Eltern stets das letzte Wort 🙂

Technisch erklärt

eBlocker enthält eine umfassende Nutzerverwaltung. Jedem Nutzer können seine Geräte und ein individuelles Schutzprofil zugewiesen werden.

Schutzprofile bestehen sowohl aus Zeit- als auch Domainvorgaben, die aus vordefinierten und eigenen Domain-Listen bestehen können.

Neben vordefinierten Domainlisten der Bundesprüfstelle für jugendgefährdende Medien enthält eBlocker umfangreiche kuratierte Inhaltes-Kategorien für alle Bereiche des Internets, die permanent aktualisiert werden.

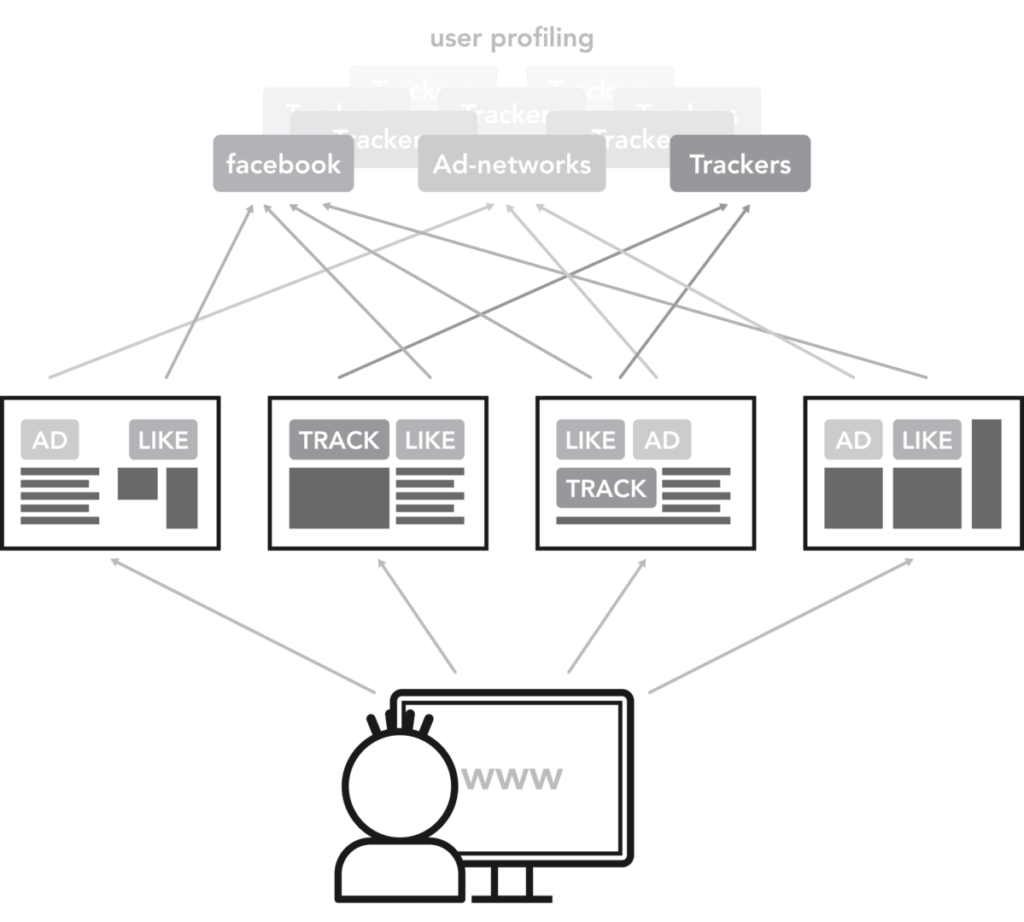

Technisch interessiert?

Du hast einen technischen Hintergrund und willst genauer verstehen wie eBlockerOS funktioniert?

Dann erfährst du in dem Video (rechts) mehr über Profilbildung im Internet und wie die einzelnen eBlockerOS Komponenten zusammenarbeiten, um dich davor zu schützen.